Uwierzytelnianie MFA dla pracowników

Spis treści

- Wprowadzenie

- Instrukcja

- Co zrobić po trwałym wdrożeniu usługi w dniu 14.02.2025, a chcemy skonfigurować MFA z użyciem tokenu?

- Linki do pobrania aplikacji

- Reset MFA lub zmiana hasła

- Pytania i odpowiedzi

- Co zrobić, jeśli użytkownik nie posiada telefonu lub urządzenia mobilnego?

- Czy użytkownik może mieć aplikację Authenticator na dwóch lub wielu urządzeniach?

- Błąd "Upłynął limit czasu rejestracji wystawcy uwierzytelnienia"

- Czy można skonfigurować drugi numer telefonu do odbioru kodów SMS?

- Trzymanie sesji w aplikacjach chmurowych w ujęciu logowania MFA

- Czy są planowane/wspierane inne metody MFA?

- Niemożliwość zalogowania / Wystąpił problem / Błąd CAAC000E / Nie mogliśmy Cię zalogować

- Wybór innego składnika logowania niż domyślny

- Informacje kontaktowe

- Polityka prywatności dla logowania dwuskładnikowego z wykorzystaniem Microsoft Authenticator

Wprowadzenie

- W związku ze zmieniającym się otoczeniem zagrożeń w cyberprzestrzeni, pragniemy poinformować o konieczności wdrożenia zabezpieczenia Państwa kont logowaniem dwuskładnikowym do aplikacji chmurowych Microsoft O365, w których znajdują się m.in. Microsoft Teams, Microsoft SharePoint.

- Na ten moment zmiana nie obejmuje jeszcze pracowniczych skrzynek pocztowych obsługiwanych przez Centrum Informatyzacji.

- Wdrożenie MFA to milowy krok dla naszej Uczelni pod kątem spełnienia wymogów dyrektywy NIS2 i Ustawy o Krajowym Systemie Cyberbezpieczeństwa.

- Obowiązek stosowania logowania dwuskładnikowego w usługach chmurowych staje się także domyślnym wymaganiem w konfiguracji środowiska Microsoft.

- Usługa logowania dwuskładnikowego (Multi-Factor Authentication) to metoda zabezpieczenia konta, która wymaga od użytkownika potwierdzenia swojej tożsamości przy użyciu dodatkowej metody:

- Podstawowa: aplikacja na urządzeniu mobilnym Microsoft Authenticator (rekomendowana) lub numer telefonu do: jednorazowych kodów SMS, wykonania połączenia telefonicznego (kod podany głosowo);

- Opcjonalna: klucz sprzętowy zabezpieczeń U2F/FIDO2 (po podaniu minimum jednej metody podstawowej).

- Rekomendujemy ustawienie alternatywnej metody do wcześniej wybranego drugiego składnika logowania.

- Są to znane rozwiązania wykorzystywane np. w aplikacjach bankowych w celu ochrony przed nieautoryzowanym dostępem.

- Komunikat o logowaniu dwuskładnikowym będzie pojawiał się każdorazowo przy pierwszym logowaniu do usług Microsoft na nowym urządzeniu oraz co 90 dni na wcześniej zalogowanych urządzeniach.

Instrukcja

Pełna instrukcja do skonfigurowania drugiego składnika znajduje się w linku podanym poniżej:

Co zrobić po trwałym wdrożeniu usługi w dniu 14.02.2025, a chcemy skonfigurować MFA z użyciem tokenu?

Należy zgłosić się do ServiceDesk/HelpDesk PW w celu uzyskania tymczasowego dostępu (TAP) i przejść przez proces wnioskowania, zgodnie z instrukcją: https://ci.pw.edu.pl/Uslugi/Wsparcie-pracy-zdalnej/Uwierzytelnianie-MFA-dla-pracownikow#eztoc28811_6_1

Linki do pobrania aplikacji

- Poniżej można pobrać aplikację Microsoft Authenticator oraz uruchomić ją na urządzeniu:

Reset MFA lub zmiana hasła

- Zmiany skonfigurowanych składników można dokonać poprzez stronę: https://mysignins.microsoft.com/security-info

- Jeśli użytkownik pamięta swoje hasło może dokonać jego zmiany poprzez stronę: https://passwordreset.pw.edu.pl

- W razie potrzeby zmiany hasła lub resetu MFA prosimy o kontakt użytkownika z zespołem ServiceDesk telefonicznie lub osobiście. Prosimy przygotować, w celu weryfikacji tożsamości:

- numer SAP,

- cztery ostatnie cyfry numeru PESEL,

- numer telefonu komórkowego,

- lub osobiście z dokumentem tożsamości (dowód osobisty, paszport, prawo jazdy, legitymacja pracownicza).

Pytania i odpowiedzi

Co zrobić, jeśli użytkownik nie posiada telefonu lub urządzenia mobilnego?

- Do obsługi drugiego składnika można zastosować telefon stacjonarny (czytany głosowo sms lub automatyczna rozmowa);

- W przypadku, kiedy użytkownik nie posiada telefonu komórkowego/stacjonarnego lub urządzenia mobilnego (np. smartfon, tablet) należy zawnioskować o dodatkowe urządzenie uwierzytelniające – tzw. token TOTP, generujący nowy kod co 30 sekund;

- Złożony wniosek jest ważny przez 5 dni, aktywacja MFA wyloguje z usług chmurowych i bez konfiguracji MFA dostęp będzie zablokowany, zatem należy proces zacząć przed planowaną wizytą w ServiceDesk/HelpDesk PW lub cały proces przeprowadzić na miejscu;

- W tym celu należy wypełnić formularz aktywacji MFA dostępny pod adresem https://forms.office.com/e/B2jjfjNd7c, wybierz "Zgadzam się, chcę aktywować MFA", kliknij przycisk "Prześlij/Submit";

- Rozpocznie się komunikacja wiadomościami email, w której przechodzimy przez następujące kroki:

- W drugiej wiadomości email należy wybrać opcję "Nie chcę instalować aplikacji na telefonie prywatnym/służbowym | Nie chcę podawać numeru telefonu prywatnego/służbowego";

- W trzeciej wiadomości email należy wybrać lokalizację odbioru tokenu "Warszawa" (ServiceDesk) lub "Płock" (HelpDesk);

- Wybrać się do wybranej lokalizacji po dokończenie konfiguracji i odbiór tokenu;

- W czwartej wiadomości email potwierdzić "MFA poprawnie skonfigurowane".

- Token pozwoli zrealizować uwierzytelnienie wieloskładnikowe, o ile tylko użytkownik będzie je posiadał w chwili logowania, zobowiązany jest aby nosił przy sobie urządzenie do generowania kodów dostępowych;

- Pierwszy token jest udostępniany nieodpłatnie, kolejny jest możliwy poprzez zakup w Sklepie PW: https://www.sklep.pw.edu.pl/produkty/token-dla-pracownikow-pw

- W chwili przekazania tokenu użytkownik staje się za niego odpowiedzialny i w przypadku zgubienia bądź zniszczenia tokenu zostaje zobowiązany do niezwłocznego poinformowania o tym fakcie ServiceDesk/HelpDesk PW;

- Po zakończeniu współpracy z Politechniką Warszawską token należy zwrócić do lokalizacji, z której został wydany (wraca do użytku, nie może być użyty poza Politechniką Warszawską);

- Tylko tokeny autoryzowane przez Centrum Informatyzacji PW są dodawane do kont @pw.edu.pl;

- Konta gości są wykluczone z wydawania tokenów.

Czy użytkownik może mieć aplikację Authenticator na dwóch lub wielu urządzeniach?

- Tak, istnieje możliwość dodania aplikacji Microsoft Authenticator na dwóch urządzeniach mobilnych (np. smartfon, tablet);

- Dodanie drugiego urządzenia przebiega w ten sam sposób jak dodanie pierwszego urządzenia;

- Aplikacja działa wtedy na obu urządzeniach jednocześnie i wysyła powiadomienia.

Błąd "Upłynął limit czasu rejestracji wystawcy uwierzytelnienia"

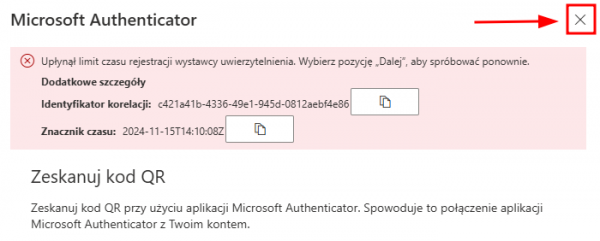

- Podczas dodawania urządzenia poprzez aplikację Microsoft Authenticator na urządzeniu mobilnym po zeskanowaniu kodu QR do aplikacji na stronie Microsoft pojawia się komunikat o błędzie "Upłynął limit czasu rejestracji wystawcy uwierzytelnienia. Wybierz pozycję "Dalej" aby spróbować ponownie."

- Przycisk "Dalej" jednak nie występuje:

-

- Należy zamknąć okno konfiguracji i wrócić do strony https://mysignins.microsoft.com/security-info.

- Jeśli na liście urządzeń do logowania dwuskładnikowego pojawia się użytkowany telefon, oznacza to, że pomimo błędu procedura została zakończona pomyślnie.

- W przeciwnym wypadku należy rozpocząć ponownie dodawanie urządzenia klikając na przycisk "Dodaj metodę logowania", a następnie "Aplikacja uwierzytelnienia" lub wybierając inną metodę do autoryzacji np. telefon.

- Warto nadmienić, że czas na zeskanowanie kodu QR jest ograniczony, co może powodować wspomniany komunikat o błędzie.

- Dlatego po otwarciu strony https://mysignins.microsoft.com/security-info zaleca się niezwłoczne skonfigurowanie drugiego składnika logowania.

Czy można skonfigurować drugi numer telefonu do odbioru kodów SMS?

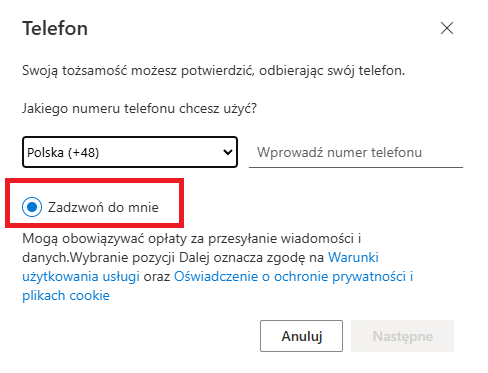

- Skonfigurowanie alternatywnego numeru telefonu jest możliwe tylko do wykonywania połączeń jeśli wcześniej wybrano opcję autoryzacji za pomocą SMS.

- Nie jest możliwe ustawienie drugiego numeru telefonu do otrzymywania kodów SMS, w takim przypadku kreator nie pozwoli na wybranie innej opcji niż wykonywania połączeń na wybrany numer (jak na zrzucie ekranu poniżej).

- To rozwiązanie może być również wykorzystywane jako alternatywna opcja (np. w przypadku telefonów stacjonarnych).

-

Trzymanie sesji w aplikacjach chmurowych w ujęciu logowania MFA

- Podczas logowania do aplikacji (np. MS Teams) zostaniesz poproszony o zalogowanie hasłem oraz drugim składnikiem.

- Wylogowanie się z aplikacji (np. MS Teams) spowoduje, że przy ponownym logowaniu poprosi o podanie hasła oraz drugiego składnika.

- Zamknięcie aplikacji (np. MS Teams) i ponownie jej uruchomienie bez wylogowania trzyma sesję przez 90 dni.

- Podobna sytuacja jest w przypadku używania przeglądarek internetowych w połączeniu z aplikacjami online.

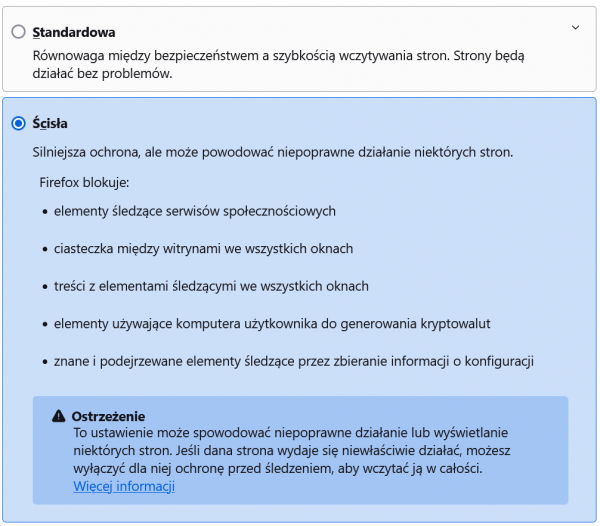

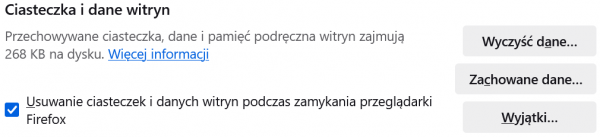

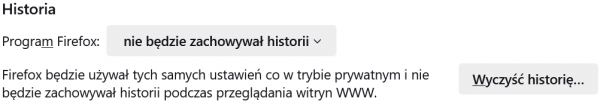

- W przeglądarce sesje są pamiętane do momentu usunięcia ciasteczek lub danych witryn, ustawionej silniejszej ochrony, czy nowe prywatne okno. Dla przykładu ustawienia, które mogą wyczyścić sesję w programie Mozilla Firefox:

- Ustawienia > Prywatność i bezpieczeństwo > Prywatność > Ścisła:

-

- Ustawienia > Prywatność i bezpieczeństwo > Ciasteczka i dane witryn > Usuwanie ciasteczek i danych witryn podczas zamykania przeglądarki Firefox:

-

- Ustawienia > Prywatność i bezpieczeństwo > Historia > nie będzie zachowywał historii:

-

Czy są planowane/wspierane inne metody MFA?

- Wspieramy tylko metody (i tylko te są włączone), które zostały opisane na stronie CI oraz w umieszczonej instrukcji.

- Aktulizacje wspieranych metod MFA będziemy umieszczać na stronie CI oraz w instrukcji.

Niemożliwość zalogowania / Wystąpił problem / Błąd CAAC000E / Nie mogliśmy Cię zalogować

- Błąd CAAC000E jest związany z wyłączeniem przypisywania urządzeń do tenanta PW. Proszę zalogować się ponownie, zgodnie z instrukcją: https://www.ci.pw.edu.pl/Uslugi/Wsparcie-pracy-zdalnej/FAQ-aplikacje-Microsoft#eztoc25758_1_10

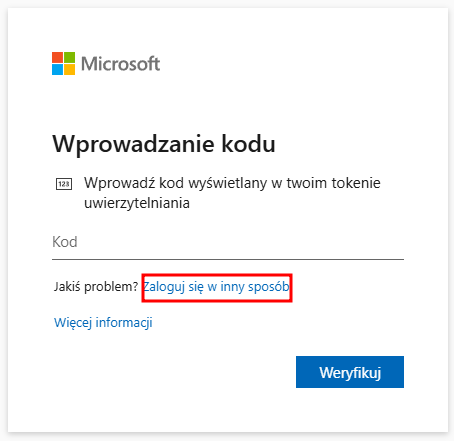

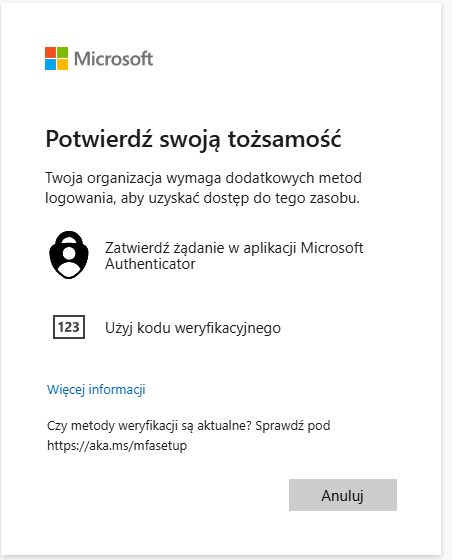

Wybór innego składnika logowania niż domyślny

- Jeśli posiadamy dwa składniki logowania MFA np. Token oraz aplikację Microsoft Authenticator można zalogować się dowolnym posiadanym składnikiem.

- Podczas pojawienia się komunikatu o podanie numeru wyświetlającego się na tokenie lub zaakceptowania kodu z aplikacji, do której nie mamy dostępu należy nacisnąć przycisk "Zaloguj się w inny sposób":

-

- A następnie wybieramy inną wcześniej skonfigurowaną metodę:

-

Informacje kontaktowe

W przypadku innych pytań lub wątpliwości zachęcamy Państwa do kontaktu:

ServiceDesk, tel.: 22 234 5999, email: 5999@pw.edu.pl

ul. Noakowskiego 18/20, klatka C, pokój 8, 00-668 Warszawa

Polityka prywatności dla logowania dwuskładnikowego z wykorzystaniem Microsoft Authenticator

- Logowanie dwuskładnikowe (MFA) wprowadza dodatkowy poziom bezpieczeństwa na etapie uzyskiwania dostępu do usług chmurowych Microsoft z wykorzystaniem kont w domenie @pw.edu.pl. Stanowi ono dodatkowe zabezpieczenie przed nieuprawnionym dostępem.

- Informacje gromadzone przez Politechnikę Warszawską w czasie uwierzytelnienia MFA gromadzone są wyłącznie w celu realizacji tego procesu i dostępne są wyłącznie osobom administrującym lub monitorującym system logowania.

- W celu realizacji procesu logowania dwuskładnikowego Politechnika Warszawska wykorzystuje aplikację Microsoft Authenticator i Microsoft Azure MFA.

- Logowanie do usług chmurowych Micrsoft (np. MS Teams, Sharepoint Online) wymagać będzie użycia aplikacji autentykatora działającej na służbowym lub prywatnym urządzeniu mobilnym.

- Poprzez wykorzystanie aplikacji Microsoft Authenticator działającej na urządzeniu użytkownika Politechnika Warszawska gromadzi następujące dane osobowe:

- imię i nazwisko;

- identyfikator logowania (adres email);

- nazwę urządzenia;

- typ urządzenia.

- W celu wykrycia prób nieuprawnionego dostępu, aplikacja przekazuje systemowi logowania informacje o lokalizacji urządzenia, lecz jedynie nazwa kraju jest rejestrowana. Nie są rejestrowane dokładne koordynaty lokalizacji urządzenia.

- Dane osobowe gromadzone przez aplikację Microsoft Authenticator są przetwarzane przez system logowania Microsoft Azure MFA w imieniu Politechniki Warszawskiej i w związku z tym mogą być przetwarzane poza siedzibą Uczelni.

- W zakresie przetwarzania danych osobowych firma Microsoft, będąc związanym umową powierzenia danych osobowych, może przetwarzać dane osobowe wyłącznie w celu świadczenia usług na rzecz Politechniki Warszawskiej.

- Podanie ww. danych osobowych w procesie instalacji, rejestracji i korzystania z aplikacji Microsoft Authenticator na urządzeniu służbowym lub prywatnym jest dobrowolne, zaś w przypadku braku takiej zgody użytkownik zobowiązany jest zastosować alternatywny sposób logowania dwuskładnikowego w celu uzyskania dostępu do zasobów i usług chronionych MFA.